チェック・ポイント・リサーチ、2025年2月に最も活発だったマルウェアを発表 Windowsを標的にした新たな攻撃を確認

リリース発行企業:チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、2025年2月の最新版Global Threat Index(世界脅威インデックス)を発表しました。

本レポートで、Windowsシステムを標的とするリモートアクセス型トロイの木馬マルウェア、AsyncRATを使用した新たなサイバー攻撃キャンペーンが明らかになりました。グローバルで活発な上位のマルウェアファミリーのランキングで第4位にランクインしたAsyncRATは、感染したWindowsシステムからデータを窃取し、不正なコマンドを実行、システム全体を侵害することが可能です。最新の攻撃では、攻撃者はTryCloudflareトンネルと悪意のあるPythonパッケージを駆使しています。攻撃はDropboxのURLを含むフィッシングメールから始まり、LNK、JavaScript、BATファイルを経由する感染チェーンを経て、最終的に難読化されたAsyncRATペイロードがWindowsコンピュータに展開されます。注目すべきなのは、攻撃者がDropboxやTryCloudflareなどの正規のサービスを悪用していることです。

ランサムウェアの脅威が拡大

最も活発なランサムウェアグループの一つであるClopは、2月に多数の攻撃を成功させました。同グループはウェブサイト上で製造、運輸、IT、技術サービスなど様々な業界の数十社に及ぶ被害企業リストを公開し、その中には大手企業も複数含まれていました。このグループは現在も活発に活動を続けており、特にファイル共有ソフトのゼロデイの欠陥を狙う戦略の一環として、CLEOの脆弱性を悪用した攻撃を展開しています。この手法で大規模なデータ流出と恐喝を行っています。Clopが世間の注目を集めたのは2年前の大規模なMOVEit攻撃がきっかけで、この攻撃では2,600社以上の組織が被害を受け、約9,000万人の個人情報が漏洩しました。

国内で活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

2月に最も流行したマルウェアは前月に続きAndroxgh0stで、国内企業の1.96%に影響を与えました。2024年11月から2番手を維持するRemcosは1.47%に影響を与え、前月と同じく3位のAsyncRatは0.98%に影響を与えました。

- ? Androxgh0st (1.96%) - Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

- ? Remcos(1.47%)- Remcosは、2016年に初めて出現したリモートアクセス型トロイの木馬(RAT)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配布されます。Remcosは、UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとって万能ツールとなっています。

- ? AsyncRat (0.98%) - AsyncRATは2019年に初めて確認されたリモートアクセス型トロイの木馬(RAT)で、Windowsのシステムを標的とします。システム情報を抜き出してコマンドアンドコントロールサーバーに送信し、プラグインのダウンロードやシステムの終了、スクリーンショットの撮影などのコマンドのほか、自身のアップデートのコマンドも実行します。多くの場合フィッシングキャンペーンを通じて配布され、データ窃取やシステムの侵害を目的として用いられます。

グローバルで活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

2月最も流行したマルウェアはFakeUpdatesで、Androxgh0stとRemcosが僅差でそれに続いています。いずれも影響値は2%台にとどまっています。

- ? FakeUpdates - FakeUpdates、別名SocGholishは、2018年に初めて発見されたダウンローダー型マルウェアです。FakeUpdatesは、感染したウェブサイトや悪意あるウェブサイト上でのドライブバイダウンロードによって拡散され、ユーザーに偽のブラウザアップデートをインストールするよう促します。このマルウェアはロシアのハッキンググループEvil Corpと関連していると見られ、一次感染後に二次的なペイロードを配信するため使用されます。

- ↑ Androxgh0st - Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

- ? Remcos - Remcosは、2016年に初めて出現したリモートアクセス型トロイの木馬(RAT)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配布されます。Remcosは、UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとって万能ツールとなっています。

モバイルマルウェアのトップ

2月に最も流行したモバイルマルウェアのランキングではAnubisが首位を獲得し、NecroとAhMythがそれに続いています。

- ? Anubis - AnubisはAndroidデバイスを起源とする多用途のバンキング型トロイの木馬です。SMSベースのワンタイムパスワード(OTP)の傍受による多要素認証(MFA)のバイパスや、キーロギング、音声録音、ランサムウェア機能など、高度な機能を持つよう進化しています。Google Playストアの悪意あるアプリを通じて配布されることが多く、最も流行しているモバイルマルウェアファミリーのひとつです。Anubisはさらに、リモートアクセス型トロイの木馬(RAT)機能を備えており、感染したシステムを広範囲にわたって監視・制御できます。

- ↑ Necro - Necroは、感染したデバイス上で作成者からのコマンドに基づいて有害なコンポーネントを取得・実行する、悪質なAndroidダウンローダーです。Google Playの人気アプリや、Spotify、WhatsApp、Minecraftなどの非公式プラットフォーム上のアプリの修正版で発見されています。Necroはスマートフォンに危険なモジュールをダウンロードさせることができ、視認できない広告の表示やクリック、実行可能ファイルのダウンロード、サードパーティ製アプリのインストールなどの動作を可能にします。また、隠しウィンドウを開いてJavaScriptを実行し、ユーザーを不要な有料サービスに加入させる可能性もあります。さらに、侵害されたデバイスを経由してインターネットトラフィックを迂回させ、サイバー犯罪者のプロキシボットネットの一部にすることもできます。

- ↓ AhMyth - AhMythはAndroidデバイスを標的とするリモートアクセス型トロイの木馬(RAT)で、スクリーンレコーダーやゲーム、暗号通貨ツールなど正規のアプリに偽装されています。インストールされると再起動後も持続し、銀行の認証情報や暗号通貨ウォレットの詳細、他要素認証(MFA)コードやパスワードなどの機密情報の流出を目的として広範な権限を取得します。また、キーロギング、スクリーンショットの取得、カメラやマイクへのアクセス、SMSの傍受を可能にし、データ窃取やその他の悪意ある活動のための万能ツールとなります。

世界的に最も攻撃されている業種および業界

2025年2月、世界的に最も攻撃されている業界は引き続き「教育・研究」でした。2位は「通信」、3位は「政府・軍関係」でした。

- 教育・研究

- 通信

- 政府・軍関係

最も活発なランサムウェアグループ

二重脅迫を行うランサムウェアグループが運営するリークサイト(Shame Sites)のデータによると、2月に最も活発だったランサムウェアグループはClopで、リークサイトで公表された攻撃のうち35%に関与していました。続く2位はRansomHubで、全体の11%に関与しており、3位のAkiraは全体の6%を占めました。

- Clop - Clopは、2019年から活動しているランサムウェアで、保健・医療、金融および製造を含む世界中のあらゆる業界を標的にしています。CryptoMixから派生し、.clop拡張子を使用して被害者のファイルを暗号化して、身代金を支払わなければ盗んだデータを流出させるとして被害者を脅す「二重恐喝」を行います。RaaS(サービスとしてのランサムウェア)として運営され、脆弱性の悪用やフィッシングなどの手法によってシステムに侵入してWindows Defenderのようなセキュリティ防御を停止させます。2023年のファイル転送ソフトウェアMOVEitの脆弱性悪用など、著名な攻撃への関連が認められています。

- RansomHub - RansomHubは、かつてKnightとして知られていたランサムウェアのリブランド版として登場したRaaS(サービスとしてのランサムウェア)です。2024年初頭、アンダーグラウンドのサイバー犯罪フォーラムに突如姿を現したRansomHubは、Windows、macOS、Linux、そして特にVMware ESXi環境など、様々なシステムを標的にした攻撃的キャンペーンによって、急速に知名度を上げました。このマルウェアは、高度な暗号化手法を用いることで知られています。

- Akira - 2023年初頭に初めて報告されたAkiraランサムウェアは、WindowsとLinuxのシステムを標的としています。Akiraはファイルの暗号化にCryptGenRandomとChacha 2008を使った対称暗号を用いており、ランサムウェアハンドブックが流出したConti v2と類似しています。Akiraは、感染した電子メールの添付ファイルやVPNエンドポイントのエクスプロイトなど、様々な手段を通じて配布されます。感染するとデータの暗号化が始まり、ファイル名に「.akira」という拡張子が追加され、復号化のための支払いを要求する身代金メモが提示されます。

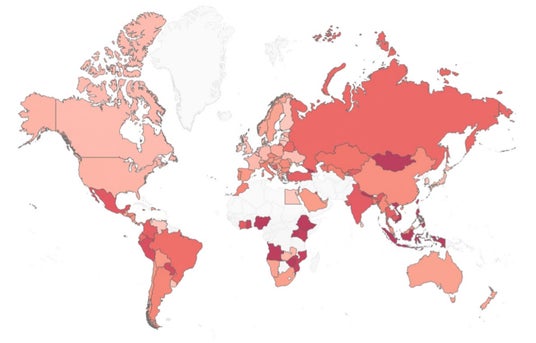

国ごとの脅威インデックス

下の地図は、世界のリスク指数(濃い赤色ほどリスクが高い)を示したもので、主な高リスク地域が把握できます。

チェック・ポイントの世界脅威インデックスおよびThreatCloud Mapは、Check Point Threat Cloud AIインテリジェンスに基づいています。ThreatCloudは、ネットワーク、エンドポイント、モバイルなど、世界中の何億ものセンサーから得られるリアルタイムの脅威インテリジェンスを提供します。このインテリジェンスは、AIベースのエンジンとCPRが提供する独自の研究データによって強化されています。

結論

チェック・ポイントのThreat EmulationとHarmony Endpointは、本記事で取り上げたマルウェアファミリーや攻撃タイプを含む、幅広い攻撃手法、ファイルタイプ、オペレーティングシステムに対する強固な保護を提供します。Threat Emulationはファイルを分析して、ユーザーのネットワークに侵入する前に悪意のあるアクティビティを検出し、未知の脅威やゼロデイ脆弱性を発見します。また、リアルタイムでファイル分析を行うHarmony Endpointと併用することで、Threat Emulationは各ファイルを評価し、元ファイルが徹底的な検査を受けている間もユーザーが安全なバージョンに素早くアクセスできるようにします。 このプロアクティブなアプローチは、安全なコンテンツへの迅速なアクセスを提供することでセキュリティを強化するだけでなく、潜在的な脅威を体系的に特定して対処し、ネットワークの完全性を維持します。

本プレスリリースは、米国時間2025年3月11日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp